검찰 “코드서명 위조한 악성코드, 북한 해킹조직 소행”

|

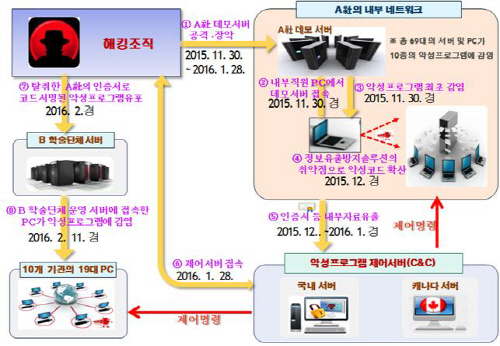

개인정보범죄 정부합동수사단(단장 손영배 부장검사)은 북한 해킹조직이 국내 금융정보 보안업체 I사의 전자인증서를 탈취해 ‘코드서명’을 위조한 뒤 악성 프로그램을 만들어 유포한 것으로 확인됐다고 31일 밝혔다.

코드서명은 컴퓨터에 프로그램을 설치하기 전에 해당 프로그램이 신뢰할 수 있다는 점을 확인하는, 일종의 ‘디지털 도장’ 역할을 하는 수단이다.

합수단은 지난 2월 한 백신업체로부터 ‘I사 코드서명이 탑재된 악성 프로그램을 발견했다’는 정보를 얻어 수사에 착수했다. 이후 관련 자료를 정밀 분석하고 관계자들을 조사해 악성 프로그램의 유포 경로를 확인했다.

자료는 I사 서버와 PC 70여대, 악성 프로그램 유포 경로가 된 서버, 악성 프로그램이 설치된 PC를 제어하고 명령을 내리는 서버, 이메일 등 총 12TB에 달했다. 1TB는 종이 1억 페이지 분량이다.

수사 결과 북한 해킹조직은 지난해 11월께 금융보안 전문업체인 I사의 전산 서버를 해킹한 뒤 내부 자료를 빼낼 수 있는 악성 프로그램을 설치한 것으로 조사됐다.

해당 서버에 접속한 I사 직원 PC에 이 악성 프로그램이 설치돼 I사의 전자인증서가 유출됐고, 해킹조직은 이를 이용해 I사의 코드서명을 탑재한 악성 프로그램을 만들었다.

이 프로그램은 한 학술단체의 홈페이지 운영 서버에 설치됐고, 자료 검색 등을 위해 이 서버에 접속한 국세청·국토교통부·서울시청·경기도청·부산시청·산림청 등 10개 기관 PC 19대에 유포됐다.

이 프로그램은 저장된 정보를 탈취하거나 다른 악성 프로그램이 추가로 설치될 수 있게 하는 기능을 포함했으나, 분석 결과 유출된 자료는 없는 것으로 드러났다.

합수단은 I사 서버가 악성 프로그램에 최초 감염된 지난해 11월 말부터 올해 1월 말 사이 북한 소재 고정 IP가 해당 서버에 26회 접속한 점 등을 바탕으로 이번 사건이 북한 해킹조직의 소행이라고 판단했다.

I사 직원 사내 이메일로 악성 프로그램을 탑재한 ‘남북통일에 대함’이라는 제목의 이메일이 발송된 점, 유포된 악성 프로그램 명령·제어 서버 도메인(dprk.hdskip.com)이 북한과 관련 있다는 점도 근거로 내세웠다.

합수단 관계자는 “대형은행 등에 보안솔루션을 제공하는 I사의 정상 프로그램인 것처럼 가장해 유포함으로써 국내 주요 전산망에 대한 침입·마비 등으로 사회 혼란 야기를 시도한 사이버테러로 추정된다”고 설명했다.

합수단은 국정원·한국인터넷진흥원·금융보안원 등 유관기관과 협의해 전자인증서를 무효화하고, 악성프로그램에 감염된 PC를 전수 조사해 삭제하는 등 대응했다.

한편 이 같은 사이버 범죄에 대응하고자 대검찰청과 금융보안원은 이날 오후 ‘사이버범죄 수사 및 금융권 침해사고 대응 역량 강화’를 위한 업무협약(MOU)을 체결한다.

양측은 분기별 정기 업무 협의회를 열고, 금융권 사이버 범죄에 공동 대응할 방침이다.

많이 본 뉴스

연예가 핫 뉴스

오늘의 주요뉴스

- 대통령실 “尹대통령·이재명 만남, 날짜·형식 안 정해져”

- 이란 “이스라엘, 모험주의 원한다면 즉각·최대수준 대응”

- 한전, 한전KDN 자분매각 보류…‘헐값 매각’ 논란에 제동

- 정부 “내년 의대증원 인원 50~100% 내 자율모집 허용”

- 北, 신형 지대공미사일 시험 발사…“정상적 활동 일환”

- ‘계곡살인’ 이은해, 남편과 결혼 무효…法 “일방적 착취”

- 트럼프 재판 열리는 법원 앞 남성 분신…“위독한 상태”

- 중동發 불안에 금융위 긴급회의 “일시적 요인에 기인”

- 與 낙선 후보들, 당선인들 태도 지적 “희희낙락 참담해”

- 대통령실, 비선 논란에 “대변인실 입장이 대통령실 입장”