상대적 보안 취약 협력업체 전방위 공격

|

경찰청 국가수사본부는 국가사이버위기관리단과 공조해 국내 방산기술 유출 사건을 수사한 결과, 라자루스·안다리엘·김수키 등으로 알려진 북한 해킹조직들이 국내 방산기술을 탈취하고자 전방위적으로 공격한 것을 확인하고 보안 조치를 취했다고 23일 밝혔다.

경찰청은 △공격에 사용한 아이피(IP) 주소 △경유지 구축 방법 △공격에 사용한 악성코드 등을 근거로 이번 사건을 북한 해킹조직의 소행으로 판단했다.

이들 조직은 방산기술 탈취라는 공동의 목표를 설정한 뒤 방산업체에 직접 침투하거나 상대적으로 보안이 취약한 방산 협력업체를 해킹해 주요 서버에 악성코드를 유포한 것으로 나타났다. 경찰이 파악한 피해 업체는 10여 곳으로, 일부 업체는 경찰의 연락을 받기 전까지 해킹 피해 사실을 모르고 있었다.

|

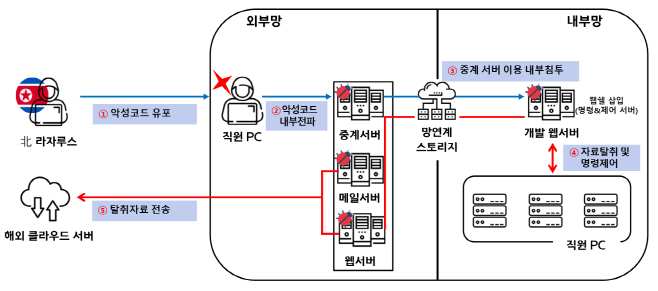

라자루스는 이 같은 수법으로 2022년 11월부터 A 방산업체 외부망 서버를 해킹해 악성코드에 감염시킨 후, 테스트 목적으로 열려있는 망 연계 시스템의 포트를 통해 회사 내부망까지 장악했다. 이후 개발팀 직원 컴퓨터 등 내부망의 중요자료를 수집해 국외 클라우드 서버로 자료를 빼돌렸으며, 이 과정에서 내부망 컴퓨터 6대에서 자료가 유출된 것으로 파악됐다.

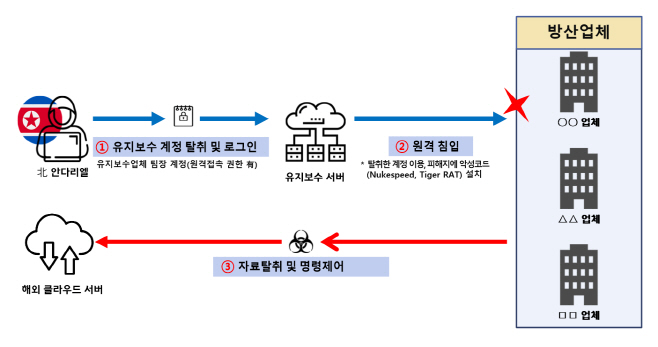

안다리엘과 김수키는 상대적으로 보안이 취약한 협력업체를 공격 대상으로 삼았다.

|

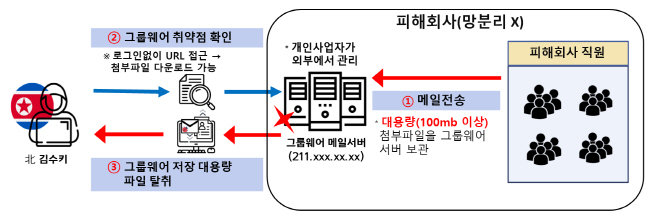

김수키는 방산 협력업체에서 사용하는 그룹웨어 전자우편서버의 취약점을 악용했다. 이 조직은 지난해 4월부터 7월까지 D 방산 협력업체의 전자우편서버에서 로그인 없이 외부에서 전자우편으로 송수신한 대용량 파일을 다운로드 가능한 취약점을 악용해 기술자료를 탈취했다.

경찰청은 이 같은 공격을 확인한 후 방위사업청과 합동으로 추가 피해를 예방하기 위한 조치에 나섰다. 방산업체와 방산 협력업체에 내·외부망 분리를 권고하고, 직원들의 이메일 계정 보안 조치, 해외 IP 접속 차단 등을 권했다.

경찰청 관계자는 "방위사업청과 협업해 피해 업체들의 보안이 강화될 수 있도록 노력할 것"이라며 "북한 해킹조직에 대한 추적 수사를 지속적으로 수행하고 유관기관 간 협력 체계를 더욱 강화해 국가 안보에 대한 위협에 엄정 대응토록 하겠다"고 말했다.