심리상담사 계정 해킹해 학생들에게 뿌려

사라진 폰 조종 '파인드 허브'로 원격 제어도

|

정보보안기업 '지니언스'는 "김수키, APT37 등과 연계된 것으로 알려진 해커 조직 '코니(Konni)'의 새로운 공격 정황을 포착했다"고 10일 밝혔다. 김수키와 APT37은 북한 정권을 배후에 둔 해커 조직이다. 전문가들은 코니의 공격 분야와 방식 등이 기존 북한 해커 조직과 비슷해 이들의 연계 조직, 혹은 동일 조직이라고 보고 있다.

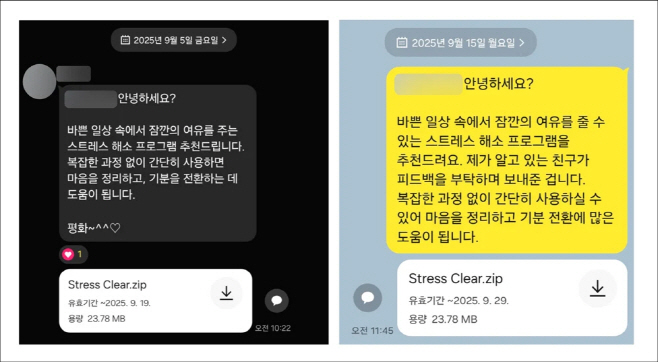

코니는 카카오톡 메신저를 통해 국내 탈북 청소년 전문 심리상담사와 학생들에게 접근했다. 지니언스에 따르면 지난 9월 5일 코니는 심리상담사의 카카오톡 계정을 탈취해 탈북민 학생들에게 '스트레스 해소 프로그램'으로 위장한 악성파일을 대량으로 유포했다. 이는 대상자들의 상호 신뢰를 커뮤니케이션형 해킹에 이용한, 전형적인 '사회공학 공격'이다.

메시지는 심리상담사들의 계정을 통해 "바쁜 일상 속 잠깐 여유를 주는 스트레스 해소 프로그램을 추천한다. 기분을 전환하는 데 도움이 된다"는 내용과 함께 파일 다운로드를 유도하는 방식으로 전송됐다.

휴대전화 보안 기능을 역으로 원격 조종에 이용한 수법도 드러났다. 해킹에는 구글 내 '파인드 허브'가 활용됐다. 파인드 허브는 사라진 휴대전화 기기를 보호하는 기능이다. 사용자는 기기를 가지고 있지 않아도 원격 조종을 통해 잠금, 초기화 등 보안을 유지할 수 있다.

해커들은 사용자의 계정을 통해 휴대전화를 마음대로 조종할 수 있다는 점을 악용했다. 구글 계정을 탈취해 원격 제어 권한을 확보한 후 기기의 위치를 추적하고 초기화(Remote Wipe)했다. 일상에서 활용되는 원격 제어 기능이 해킹에 활용된 첫 사례다. 해커들은 피해자가 외부에 있다는 사실을 확인한 뒤 휴대전화를 초기화 해 해킹 식별과 대응을 지연시키는 치밀한 모습도 보였다.

보안업계 관계자는 "단말기를 무력화하고 메신저 계정을 해킹해 또 다른 공격에 활용하는 방식은 전례가 없다. 해커들의 전술적 성숙도와 우회 전략 등 해킹 기술이 진화하고 있다는 증거"라고 분석했다.